반응형

| U-72 (하) | 5. 로그관리 > 정책에 따른 시스템 로깅 설정 |

| 취약점 개요 | |

| 점검내용 | 내부 정책에 따른 시스템 로깅 설정 적용 여부 점검 |

| 점검목적 | 보안 사고 발생 시 원인 파악 및 각종 침해 사실에 대한 확인을 하기 위함 |

| 보안위협 | 로깅 설정이 되어 있지 않을 경우 원인 규명이 어려우며, 법적 대응을 위한 충분한 증거로 사용할 수 없음 |

| 참고 | 감사 설정이 너무 높으면 보안 로그에 불필요한 항목이 많이 기록되므로 매우 중요한 항목과 혼동할 수 있으며 시스템 성능에도 심각한 영향을 줄 수 있기 때문에 법적 요구 사항과 조직의 정책에 따라 필요한 로그를 남기도록 설정하여야 함 ※ 관련 점검 항목 : A-20(상), A-85(상) |

| 점검대상 및 판단기준 | |

| 대상 | SOLARIS, Linux, AIX, HP-UX 등 |

| 판단기준 | 양호 : 로그 기록 정책이 정책에 따라 설정되어 수립되어 있으며 보안정책에 따라 로그를 남기고 있을 경우 |

| 취약 : 로그 기록 정책 미수립 또는, 정책에 따라 설정되어 있지 않거나 보안정 책에 따라 로그를 남기고 있지 않을 경우 |

|

| 조치방법 | 로그 기록 정책을 수립하고, 정책에 따라 syslog.conf 파일을 설정 |

| 점검 및 조치 사례 | |

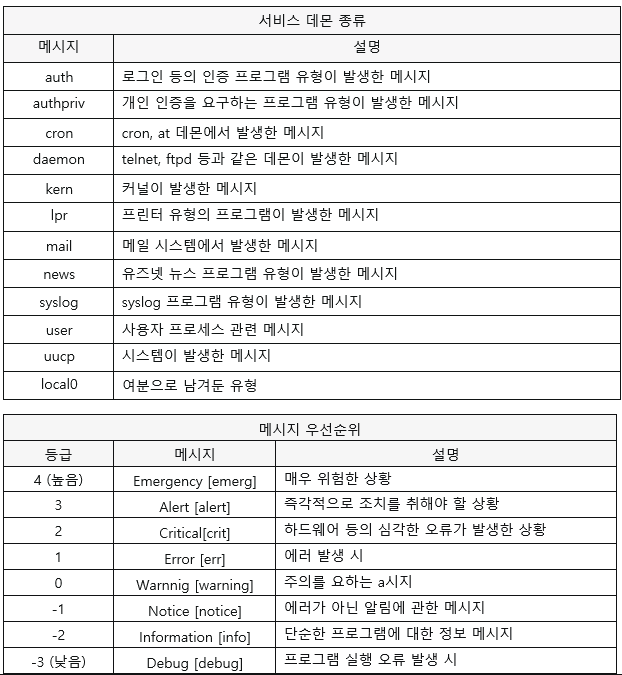

| • SOLARIS Step 1) vi 편집기를 이용하여 "/etc/syslog.conf" 파일 열기 #vi /etc/syslog.conf Step 2) 아래와 같이 수정 또는, 신규 삽입 mail.debug /var/log/mail.log *.info /var/log/syslog.log *.alert /var/log/syslog.log *.alert /dev/console *.alert root *.emerg * Step 3) 위와 같이 설정 후 SYSLOG 데몬 재시작 < SOLARIS 9 이하 버전 > #ps -ef | grep syslogd root 7524 6970 0 Apr 23 - 0:02 /usr/sbin/syslogd #kill -HUP [PID] |

|

| U-72 (하) | 5. 로그관리 > 정책에 따른 시스템 로깅 설정 |

| < SOLARIS 10 이상 버전 > #svcs -a | grep system-log online 16:23:03 svc:/system/system-log:default #svcadm disable svc:/system/system-log:default #svcadm enable svc:/system/system-log:default • LINUX Step 1) vi 편집기를 이용하여 "/etc/syslog.conf" 파일 열기 #vi /etc/syslog.conf ※ CentOS 6.x 이상 버전의 로그파일명: rsyslog.conf Step 2) 아래와 같이 수정 또는, 신규 삽입 *.info;mail.none;authpriv.none;cron.none /var/log/messages authpriv.* /var/log/secure mail.* /var/log/maillog cron.* /var/log/cron *.alert /dev/console *.emerg * Step 3) 위와 같이 설정 후 SYSLOG 데몬 재시작 #ps -ef | grep syslogd root 7524 6970 0 Apr 23 - 0:02 /usr/sbin/syslogd #kill -HUP [PID] • AIX Step 1) vi 편집기를 이용하여 "/etc/syslog.conf" 파일 열기 #vi /etc/syslog.conf Step 2) 아래와 같이 수정 또는, 신규 삽입 *.emerg * *.alert /dev/console *.alert /var/adm/alert.log *.err /var/adm/error.log mail.info /var/adm/mail.log auth.info /var/adm/auth.log daemon.info /var/adm/daemon.log *.emerg;*.alert;*.crit;*.err;*.warning;*.notice;*.info /var/adm/messages |

|

| U-72 (하) | 5. 로그관리 > 정책에 따른 시스템 로깅 설정 |

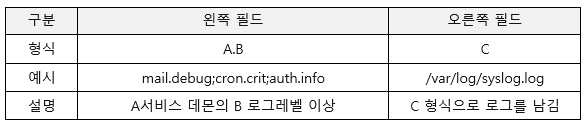

| Step 3) 위와 같이 설정 후 SYSLOG 데몬 재시작 #refresh -s syslogd 또는, #ps -ef | grep syslogd root 7524 6970 0 Apr 23 - 0:02 /usr/sbin/syslogd #kill -HUP [PID] • HP-UX Step 1) vi 편집기를 이용하여 "/etc/syslog.conf" 파일 열기 #vi /etc/syslog.conf Step 2) 아래와 같이 수정 또는, 신규 삽입 *.notice /var/adm/syslog/syslog.log *.alert /dev/console *.emerg * Step 3) 위와 같이 설정 후 SYSLOG 데몬 재시작 #/sbin/init.d/syslogd start 또는, #ps -ef |grep syslogd root 7524 6970 0 Apr 23 - 0:02 /usr/sbin/syslogd #kill -HUP [PID] • Syslog.conf 파일 형식  [오른쪽 필드의 로그 형식 종류] 1. var/log/syslog.log -> 해당 파일에 로그를 기록 2. dev/console -> 모니터 화면과 같은 지정된 콘솔로 메시지 출력 3. user -> 지정된 사용자의 화면에 메시지 출력 4. * -> 현재 로그인되어 있는 모든 사용자의 화면에 메시지 출력 5. @192.168.0.1 -> 지정된 호스트로 로그 전송  |

|

반응형

'정보보안' 카테고리의 다른 글

| W-02) windows 서버취약점 > 계정 관리 > Guest 계정 비활성화 (0) | 2023.03.14 |

|---|---|

| w-01) Windows 서버 보얀취약점 > 계정관리 > Administrator 계정 이름 변경 등 보안성 강화 (0) | 2023.03.13 |

| U-43) unix 서버취약점 > 로그 관리 > 로그의 정기적 검토 및 보고 (0) | 2023.03.07 |

| U-42) unix 서버취약점 > 패치 관리 > 최신 보안패치 및 벤더 권고사항 적용 (0) | 2023.03.06 |

| U-71) unix 서버취약점 > 서비스 관리 > Apache 웹 서비스 정보 숨김 (0) | 2023.03.03 |

댓글