반응형

| U-39 (상) | 3. 서비스관리 > 웹서비스 링크 사용금지 |

| 취약점 개요 | |

| 점검내용 | 심볼릭 링크, aliases 사용 제한 여부 점검 |

| 점검목적 | 무분별한 심볼릭 링크, aliases 사용제한으로 시스템 권한의 탈취 방지를 목 적으로 함 |

| 보안위협 | 시스템 자체의 root 디렉토리(/)에 링크를 걸게 되면 웹 서버 구동 사용자 권한(nobody)으로 모든 파일 시스템의 파일에 접근할 수 있게 되어 "/etc/passwd" 파일과 같은 민감한 파일을 누구나 열람할 수 있게 됨 |

| 참고 | ※ 심볼릭 링크(Symbolic link, 소프트 링크): 윈도우 운영체제의 바로가기 아이콘과 비슷함. 링크 생성 시 파일 내용은 존재하지 않으나 사용자가 파일을 요청하면 링크가 가리키고 있는 원본 데이터에서 데이터를 가져와서 전달함. 직접 원본을 가리키지 않고 원본 데이터를 가리키는 포인터를 참조함으로써 원본데이터가 삭제, 이동, 수정이 되면 사용 불가함 |

| 점검대상 및 판단기준 | |

| 대상 | SOLARIS, LINUX, AIX, HP-UX 등 |

| 판단기준 | 양호 : 심볼릭 링크, aliases 사용을 제한한 경우 |

| 취약 : 심볼릭 링크, aliases 사용을 제한하지 않은 경우 | |

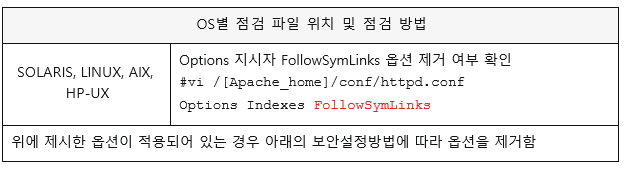

| 조치방법 | 심볼릭 링크, aliases 사용 제한 (/[Apache_home]/conf/httpd.conf 파일에 설정된 모든 디렉토리의 Options 지시 자에서 심볼릭 링크를 가능하게 하는 FollowSymLinks 옵션 제거) |

| 점검 및 조치 사례 | |

• SOLARIS, LINUX, AIX, HP-UX Step 1) vi 편집기를 이용하여 /[Apache_home]/conf/httpd.conf 파일 열기 #vi /[Apache_home]/conf/httpd.conf Step 2) 설정된 모든 디렉토리의 Options 지시자에서 FollowSymLinks 옵션 제거 (수정 전) Options 지시자에 FollowSymLinks 옵션이 설정되어 있음 |

|

| U-39 (상) | 3. 서비스관리 > 웹서비스 링크 사용금지 |

| <Directory /> Options Indexes FollowSymLinks AllowOverride None Order allow, deny Allow from all </Directory> (수정 후) Options 지시자에 FollowSymLinks 삭제 또는 –FollowSymLinks 변경 후 저장 <Directory /> Options FollowSymLinks 삭제 또는 –FollowSymLinks AllowOverride None Order allow, deny Allow from all </Directory> |

|

| 조치 시 영향 | 심볼릭 링크를 이용하여 웹페이지가 구성되어 있는 경우 해당 서비스가 실행되 지 않을 수 있음. 웹서버의 DocumentRoot 폴더 내에 심볼릭 링크가 설정된 파 일 검토 필요 |

반응형

'정보보안' 카테고리의 다른 글

| U-41) unix 서버취약점 > 서비스 관리 > 웹 서비스 영역의 분리 (0) | 2023.02.17 |

|---|---|

| U-40) unix 서버취약점 > 서비스 관리 > 웹서비스 파일 업로드 및 다운로드 제한 (0) | 2023.02.17 |

| U-38) unix 서버취약점 > 서비스 관리 > 웹서비스 불필요한 파일 제거 (0) | 2023.02.16 |

| U-37) unix 서버취약점 > 서비스 관리 > 웹서비스 상위 디렉토리 접근 금지 (0) | 2023.02.16 |

| U-36) unix 서버취약점 > 서비스 관리 > 웹서비스 웹 프로세스 권한 제한 (0) | 2023.02.16 |

댓글