반응형

| U-25 (상) | 3. 서비스관리 > NFS 접근 통제 |

| 취약점 개요 | |

| 점검내용 | NFS(Network File System) 사용 시 허가된 사용자만 접속할 수 있도록 접근 제한 설정 적용 여부 점검 |

| 점검목적 | 접근권한이 없는 비인가자의 접근을 통제함 |

| 보안위협 | 접근제한 설정이 적절하지 않을 경우 인증절차 없이 비인가자의 디렉터리나 파일의 접근이 가능하며, 해당 공유 시스템에 원격으로 마운트하여 중요 파일을 변조하거나 유출할 위험이 있음 |

| 참고 | ※ NFS(Network File System): 원격 컴퓨터의 파일시스템을 로컬 시스템에 마운트하여 마 치 로컬 파일시스템처럼 사용할 수 있는 프로그램 ※ NFS 서비스 사용 금지가 원칙이나 불가피하게 사용이 필요한 경우 NFS v2, v3은 평문으로 전송되는 취약점이 있기 때문에 암호화되는 v4를 사용하는 것을 권고함 |

| 점검대상 및 판단기준 | |

| 대상 | SOLARIS, Linux, AIX, HP-UX 등 |

| 판단기준 | 양호 : 불필요한 NFS 서비스를 사용하지 않거나, 불가피하게 사용 시 everyone 공유를 제한한 경우 |

| 취약 : 불필요한 NFS 서비스를 사용하고 있고, everyone 공유를 제한하지 않은 경우 | |

| 조치방법 | 사용하지 않는다면 NFS 서비스 중지, 사용할 경우 NFS 설정파일에 everyone 공유 설정 제거 |

| 점검 및 조치 사례 | |

• /etc/dfs/dfstab 설정 예문 rw=client, ro=client 형식으로 접속 허용 client 지정 • 사용자의 읽기, 쓰기 권한 접속 허용: share -F nfs -o rw, ro /export/home/test • 사용자의 권한 접속 제한: share -F nfs -o rw=client1:client2, ro=client1:c lient2 /export/home/test ※ 읽기(ro), 쓰기(rw) 권한에 각각 사용자를 설정하여야 읽기, 쓰기 권한 모두 제한 가능 |

|

| U-25 (상) | 3. 서비스관리 > NFS 접근 통제 |

| • /etc/exports 설정 예문 Step 1) everyone으로 시스템 마운트 금지 #showmount -e hostname 명령어로 확인 Step 2) /etc/exports 파일에 접근 가능한 호스트명 추가 (예) /stand host1(또는 IP주소) host2 …. Step 3) 접속시 인증 및 클라이언트 권한 nobody 설정 # vi /etc/export # /stand host1 (root_squash) ※ () 옵션에 인증되지 않은 액세스를 허용하는 “insecure” 구문 설정 금지 Step 4) NFS 서비스 재구동 #/etc/exportfs -u #/etc/exportfs -a |

|

| 조치 시 영향 |

showmount, share, exportfs 등의 명령어를 사용하여 로컬 서버에 마운트 되어 있는 디렉토리 확인 및 NFS 설정파일에 공유디렉토리 설정 여부 확인 후 해당 디렉토리가 존재하지 않을 경우 서비스 중지 가능 |

반응형

'정보보안' 카테고리의 다른 글

| U-27) unix 서버취약점 > 서비스 관리 > RPC 서비스 확인 (0) | 2023.02.13 |

|---|---|

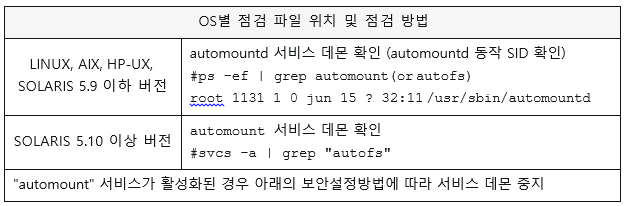

| U-26) unix 서버취약점 > 서비스 관리 > automountd 제거 (0) | 2023.02.13 |

| U-24) unix 서버취약점 > 서비스 관리 > NFS 서비스 비활성화 (0) | 2023.02.09 |

| U-23) unix 서버취약점 > 서비스 관리 > DoS공격에 취약한 서비스 비활성화 (0) | 2023.02.09 |

| U-22) unix 서버취약점 > 서비스 관리 > cron 파일 소유자 및 권한 설정 (0) | 2023.02.09 |

댓글